Злоумышленники «ломают» роутеры Cisco по всему миру

Злоумышленники «ломают» роутеры Cisco по всему миру

DoS-уязвимость, выявленная в роутера Cisco, можно эксплуатировать с помощью специальных сетевых пакетов. Обновления еще нет, временное решение заключается в отключении ненужных протоколов соединения.

Корпорация Cisco предупредила о том, что киберзлоумышленники активно эксплуатируют уязвимость в программной оболочке Cisco IOS XR Network OS, которая используется в роутерах операторского класса.

Среди таких роутеров, по данным Bleeping Computer, платформы NCS 540 & 560, NCS 5500, 8000 и ASR 9000. Патч еще не выпущен, но компания предлагает временное решение.

Баг, получивший название CVE-2020-3566, присутствует в протоколе DVMRP (Distance Vector Multicast Routing Protocol). Злоумышленники могут вызвать исчерпание системной памяти, причем для этого не потребуется ни физический доступ к устройству, ни авторизация. Достаточно начать слать специальные IGMP-пакеты — как раз в некорректной обработке очередей протокола Internet Group Management Protocol проблема и заключается.

Под угрозой оказались операторские роутеры Cisco

Под угрозой оказались операторские роутеры CiscoУязвимость затрагивает все устройства на базе Cisco IOS XR при условии, что на них активирован многоадресный режим маршрутизации. Проверить, работает ли он, можно с помощью команды showigmpinterface. Если многоадресная маршрутизация отключена, команда вернет пустые значения.

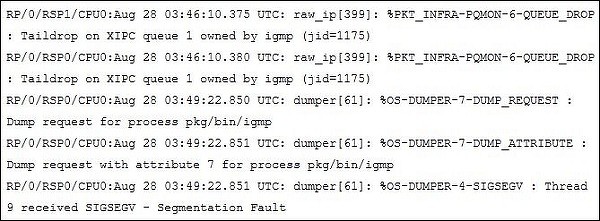

На тех устройствах, где уязвимость подверглась эксплуатации, администраторы могут увидеть примерно такой лог

На тех устройствах, где уязвимость подверглась эксплуатации, администраторы могут увидеть примерно такой логОбновления для уязвимой программной оболочки Cisco обещает выпустить в ближайшее время.

Меньше протоколов, меньше проблем

Что касается промежуточного решения, то Cisco предлагает реализовать ограничения на интенсивность трафика IGMP, а также заблокировать входящий DVRMP-трафик к интерфейсам, где включена многоадресная маршрутизация. Самым эффективным способом будет, впрочем, отключение маршрутизации IGMP — там, где в ней вообще нет необходимости.

«Чем меньше протоколов связи доступны для любого устройства, тем, понятное дело, меньше поверхность атаки, — говорит Дмитрий Кирюхин, эксперт по информационной безопасности компании SEC Consult Services. — Так что если какой-то протокол вообще не используется в данной конкретной сети, правильнее всего будет принудительно деактивировать его. Это касается в принципе любых функций общедоступного устройства: всё ненужное следует выключить. Даже если известных уязвимостей там нет, ниоткуда не следует, что они не найдутся позднее».